Tabla de contenidos

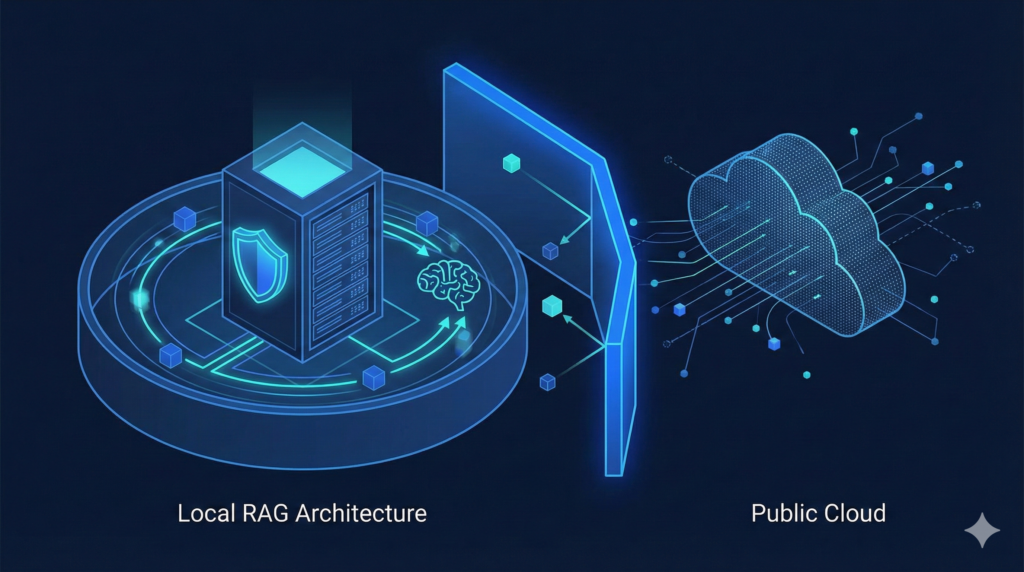

En los últimos años, he sido testigo de cómo la inteligencia artificial generativa ha pasado de ser una curiosidad tecnológica a una necesidad operativa crítica. Sin embargo, para quienes trabajamos cerca de la gestión pública y sectores altamente regulados en Chile, esta evolución ha traído consigo un dilema fundamental: ¿Cómo aprovechamos la potencia de razonamiento de los grandes modelos de lenguaje (LLM) sin comprometer la privacidad de los datos ciudadanos ni infringir normativas estrictas? La respuesta que hemos validado en terreno es clara y pasa por un cambio de paradigma hacia la Arquitectura RAG Local.

La dependencia de soluciones en la nube, gestionadas por terceros, plantea riesgos inaceptables cuando hablamos de información sensible, como fichas clínicas o datos tributarios. La implementación de una Arquitectura RAG Local permite a las instituciones desacoplar la capacidad de inteligencia de la custodia del dato, asegurando que la información nunca abandone el perímetro controlado de la organización. En este artículo, profundizaremos en cómo diseñar, implementar y sostener estas infraestructuras soberanas, transformando un desafío de cumplimiento en una ventaja estratégica de modernización.

El Imperativo de la Soberanía en Entornos Regulados

La decisión de mover la infraestructura de inteligencia artificial «in-house» no responde solo a un capricho técnico, sino a una necesidad de supervivencia legal y operativa. En mi experiencia asesorando a equipos de alto nivel, la soberanía digital en el Estado y en corporaciones privadas críticas es el factor determinante para la viabilidad de cualquier proyecto de IA a largo plazo.

Los Riesgos Ocultos de la Nube Pública

Cuando una organización envía un prompt a una API externa como la de OpenAI o Anthropic, está, en términos prácticos, cediendo el control momentáneo de esa información. Para entidades sujetas a la Ley N.º 19.628 sobre Protección de la Vida Privada o normativas internacionales como el GDPR y HIPAA, este tránsito de datos es un punto de fallo crítico. Las arquitecturas basadas en la nube pública obligan a confiar en contratos de servicios y promesas de «no entrenamiento» con los datos del cliente, pero la realidad técnica es que la organización pierde la trazabilidad completa de la cadena de custodia.+1

Una Arquitectura RAG Local elimina esta incertidumbre. Al ejecutar el modelo dentro de servidores propios, garantizamos que ni el proveedor del modelo ni actores maliciosos en la red pública tengan acceso a los vectores de información. Esto es vital para cumplir con los principios de minimización de datos y limitación de la finalidad que exigen los reguladores modernos, asegurando que los datos sensibles (PHI o PII) se procesen bajo un cifrado controlado por la propia institución y no por un tercero. Si te interesa profundizar en cómo alineamos estas estrategias con la normativa chilena, puedes revisar nuestro enfoque en Estrategia Pública y GovTech.

Cuando los Datos No Pueden Salir del Edificio

El concepto de «perímetro controlado» es esencial. En sectores como defensa, salud o finanzas, la latencia de red y la dependencia de conexión a internet son vectores de riesgo adicionales. Una Arquitectura RAG Local bien diseñada opera en subredes privadas, sin acceso directo a la web pública, protegida por firewalls y políticas de denegación por defecto.

Esto no solo blinda la información contra exfiltraciones, sino que permite implementar tecnologías de computación confidencial, como Intel Trust Domain Extensions (TDX). Estas tecnologías crean «enclaves» seguros donde la memoria está cifrada incluso a nivel de hardware, impidiendo que incluso los administradores de sistemas con acceso físico al servidor puedan inspeccionar los datos mientras son procesados por el LLM. Es este nivel de paranoica seguridad el que habilita la verdadera soberanía digital en el Estado, permitiendo el despliegue de asistentes inteligentes que pueden «leer» documentos confidenciales sin riesgo de fuga.

Tecnología y Stack de Software para la Independencia

Muchos líderes tecnológicos con los que converso temen que optar por una solución local signifique sacrificar inteligencia o precisión. Hace dos años, esa preocupación era válida. Hoy, con la madurez del ecosistema Open Source, esa brecha se ha cerrado. La Arquitectura RAG Local moderna compite de igual a igual con los gigantes comerciales.

La Revolución de los Modelos Open Source

La premisa de que los modelos propietarios son inherentemente superiores ha sido desmentida por la irrupción de familias de modelos como Llama 3.1, Mistral y Gemma. En pruebas técnicas rigurosas, modelos como Llama 3.1 70B han demostrado un rendimiento comparable a GPT-4 en tareas críticas para el sector público, como el seguimiento de instrucciones complejas y el razonamiento contextual.+1

Para tareas de IA Generativa On-premise vs Nube, hemos observado que la efectividad no radica solo en el número de parámetros, sino en la capacidad de adaptación. Un modelo local de 70 mil millones de parámetros (70B), ajustado específicamente para el lenguaje jurídico o administrativo chileno, supera en utilidad práctica a un modelo generalista más grande alojado en la nube. Además, al controlar el modelo, podemos aplicar técnicas de fine-tuning (ajuste fino) utilizando métodos eficientes como QLoRA, que permiten inyectar conocimiento institucional privado sin los costos prohibitivos de un re-entrenamiento completo. Si tu equipo técnico necesita orientación sobre cómo desplegar estos modelos, nuestra sección de Tecnología e IA ofrece recursos profundos sobre el tema.+2

Motores de Búsqueda Vectorial y Recuperación

El corazón de una Arquitectura RAG Local es la base de datos vectorial. Aquí es donde la información desestructurada (PDFs, leyes, correos) se convierte en vectores matemáticos. La elección del motor es crítica: soluciones como Qdrant o Milvus se han posicionado como estándares debido a su capacidad de operar en entornos aislados con alto rendimiento.

Qdrant, por ejemplo, destaca por su eficiencia escrita en Rust y su capacidad de filtrado de metadatos, lo cual es indispensable para implementar controles de acceso granulares (que veremos más adelante). Por otro lado, extensiones como pgvector permiten a las instituciones que ya usan PostgreSQL integrar capacidades vectoriales sin añadir nuevas piezas complejas a su infraestructura, logrando hasta 471 consultas por segundo en escalas masivas. La elección dependerá del volumen de datos y la latencia requerida, pero en ambos casos, el control permanece 100% local.+1

Optimización del Hardware Mediante Cuantización

Uno de los desafíos más citados al adoptar una Arquitectura RAG Local es el costo del hardware. Ejecutar un modelo de 70B en su precisión original (FP16) requiere una cantidad masiva de memoria de video (VRAM), a menudo superando los 140 GB, lo que implica servidores muy costosos. Aquí es donde la cuantización juega un rol democratizador.

Técnicas modernas como AWQ (Activation-Aware Weight Quantization) o GGUF permiten comprimir los modelos a 4 bits con una pérdida de precisión despreciable (manteniendo el 97-99% de efectividad), pero reduciendo los requisitos de memoria en un 75%. Esto significa que una institución puede correr una Arquitectura RAG Local de clase mundial en hardware mucho más accesible, o incluso reutilizar servidores existentes con aceleradores menores, haciendo viable el proyecto para municipios o servicios con presupuestos ajustados.

Análisis Financiero y Viabilidad Económica

La transición hacia una infraestructura propia implica un cambio en el modelo financiero: pasamos de un Gasto Operativo (OpEx) variable y a veces impredecible, a una Inversión de Capital (CapEx) inicial. Para la gestión pública, este modelo suele ser más fácil de justificar y auditar.

Comparativa de Modelos de Costos CapEx frente a OpEx

Al analizar los costos infraestructura NVIDIA H100 frente al pago por uso de APIs, la matemática es reveladora a mediano plazo. El uso de APIs externas puede parecer barato al inicio ($0 de inversión), pero escala linealmente: cada pregunta cuesta dinero. En entornos de alto uso, como una ventanilla única de atención ciudadana, los costos mensuales pueden dispararse rápidamente debido a la estructura de precios por token (entrada + salida).+1

Por el contrario, una Arquitectura RAG Local requiere una inversión inicial fuerte (por ejemplo, servidores con GPUs H100 o A100), pero una vez instalada, el costo marginal por inferencia es prácticamente cero (limitado solo a electricidad y mantenimiento). Además, elimina la volatilidad de precios de los proveedores externos, permitiendo una planificación presupuestaria anual fija, algo muy valorado en la administración pública. Si necesitas ayuda para dimensionar este proyecto y presentar un caso de negocio, nuestro servicio de Asesoría Estratégica puede acompañarte en el diagnóstico.

El Punto de Equilibrio en la Inversión Pública

Los análisis de Costo Total de Propiedad (TCO) indican que, para cargas de trabajo constantes (inferencia continua de 5 a 9 horas diarias), el punto de equilibrio donde el hardware propio se vuelve más económico que la nube se alcanza aproximadamente a los 11.9 meses.

Esto significa que, en un ciclo de vida tecnológico típico de 3 a 5 años, una Arquitectura RAG Local no solo es más segura, sino drásticamente más barata. A esto debemos sumar los «costos evitados»: multas por incumplimiento de GDPR/Ley 21.180, o el incalculable costo reputacional de una filtración de datos. La soberanía, vista así, es también una decisión financiera inteligente.

Gobernanza de Datos y Seguridad por Diseño

La tecnología es inútil sin control. Un error común es asumir que porque el modelo es local, es seguro. La gobernanza de datos en RAG es el desafío más complejo: debemos asegurar que la IA no revele a un usuario información que, por sus permisos administrativos, no debería ver.

Control de Acceso y Gestión de Identidad

En los sistemas tradicionales, el control de acceso es binario: entras o no entras. En una Arquitectura RAG Local, la recuperación de información debe respetar la identidad del usuario. No basta con buscar similitud semántica; el sistema debe aplicar filtros de metadatos estrictos antes de enviar cualquier contexto al LLM.

Esto se conoce como Control de Acceso Basado en Atributos (ABAC). Si un funcionario del Departamento de Finanzas pregunta «¿Cuál es el salario del Director?», el sistema RAG debe verificar sus permisos antes de recuperar los documentos de RR.HH. Si no tiene acceso, el sistema no debe pasar esa información al modelo, evitando así la generación de respuestas no autorizadas. Implementar estas reglas requiere una integración profunda entre el directorio activo de la institución y la base de datos vectorial. Para capacitar a tus equipos en estas lógicas de flujo, te invito a revisar nuestros programas en Capacitación y Talleres.

Auditoría y Trazabilidad de la Información

Para cumplir con estándares de cumplimiento normativo IA, cada interacción debe ser auditable. Una Arquitectura RAG Local robusta debe registrar no solo la pregunta y la respuesta, sino exactamente qué fragmentos de documentos fueron recuperados y utilizados para generar esa respuesta.+1

Estos registros (logs) deben ser inmutables y detallados, capturando la identidad del usuario, la marca de tiempo y la versión del modelo utilizado. Esto permite a los auditores internos reconstruir el «pensamiento» de la IA y verificar que no se haya alucinado información o accedido a datos restringidos. La trazabilidad es la base de la confianza institucional.

Cumplimiento Normativo y Estándares Chilenos

En Chile, la Ley N.º 21.180 sobre Transformación Digital del Estado impone estándares altos de interoperabilidad y seguridad. Implementar una Arquitectura RAG Local facilita el cumplimiento de estas normas al mantener la soberanía territorial de los datos. Además, permite a las instituciones adherirse a los principios de la Ley de Delitos Informáticos, asegurando que la infraestructura crítica esté protegida bajo estándares de ciberseguridad que la institución controla directamente.

Para profundizar en las implicancias legales, recomiendo revisar siempre las publicaciones oficiales en la Biblioteca del Congreso Nacional. La adopción de estas arquitecturas no es solo una mejora técnica, es un acto de responsabilidad administrativa.

La implementación de una Arquitectura RAG Local no es un camino exento de desafíos técnicos, pero es la única ruta viable para organizaciones que valoran sus datos como activos estratégicos y no transferibles. Al combinar hardware soberano, modelos open source de vanguardia y una gobernanza estricta, el Estado y las empresas reguladas pueden liderar la innovación tecnológica sin ceder su independencia.

Casos de Uso de RAG Local en el Ecosistema Público y Privado

La teoría de la soberanía de datos cobra vida cuando observamos su aplicación práctica en sectores donde el error no es una opción. Implementar una Arquitectura RAG Local no es solo una mejora técnica, es un habilitador de nuevos servicios que antes eran inviables por riesgos de privacidad.

- Sector Salud (Hospitales y Clínicas): Imaginemos un asistente de triaje que analiza el historial clínico completo de un paciente (exámenes, fichas antiguas, notas médicas) para sugerir diagnósticos. Con RAG Local, esta información sensible (PHI) nunca sale del servidor del hospital, cumpliendo estrictamente con la Ley de Derechos y Deberes de los Pacientes y normas HIPAA, eliminando el riesgo de fuga a nubes públicas.

- Poder Judicial y Fiscalías: La revisión de expedientes judiciales requiere procesar miles de fojas con información confidencial. Un sistema local permite a abogados y fiscales «conversar» con la evidencia y buscar precedentes sin que los detalles del caso queden registrados en servidores extranjeros, protegiendo el secreto de sumario.

- Gestión Municipal y Ventanilla Única: Los municipios pueden desplegar asistentes que orienten a los vecinos sobre sus trámites específicos (subsidios, patentes) cruzando datos del Registro Social de Hogares, garantizando que la información socioeconómica del vecino se mantenga bajo custodia municipal estricta.

¿Tu organización maneja datos críticos y necesitas modernizar tu gestión sin exponer información? La transición hacia una infraestructura soberana requiere un diseño estratégico preciso. En mi consultora ayudamos a equipos directivos a diagnosticar su madurez tecnológica y diseñar la hoja de ruta para una implementación segura y costo-eficiente.

???? Agenda un Diagnóstico de Estrategia Digital aquí

???? REFERENCIAS

Arooj. (20 de marzo de 2025). Comparing Local LLMs vs. OpenAI for RAG: Accuracy and Cost. Chitika. https://www.chitika.com/local-llm-vs-openai-rag/

Ley N.º 19.628. Sobre protección de la vida privada. (28 de agosto de 1999). Diario Oficial de la República de Chile. https://www.bcn.cl/leychile/navegar?idNorma=141599

Ley N.º 21.180. Sobre Transformación Digital del Estado. (11 de noviembre de 2019). Diario Oficial de la República de Chile. https://www.bcn.cl/leychile/navegar?idNorma=1138479

Ministerio Secretaría General de la Presidencia. (2020). Decreto N.º 4: Aprueba reglamento que regula la forma en que los procedimientos administrativos deberán expresarse a través de medios electrónicos. Gobierno de Chile. https://www.bcn.cl/leychile/navegar?idNorma=1153629

Mukhopad, A. (23 de diciembre de 2025). Data Governance in RAG Systems: Security, Privacy, and Compliance by Design. DEV Community. https://dev.to/artyom_mukhopad_a9444ed6d/data-governance-in-rag-systems-security-privacy-and-compliance-by-design-2dj9

Stone, M. (s.f.). Llama 3.1 vs. GPT-4o: A Detailed Analysis. Medium. https://medium.com/@maxstoneSL/llama-3-1-vs-gpt-4o-a-detailed-analysis-7a58ee428ddb